Un hacker ne dévoile pas à Adobe, Microsoft et Apple leurs failles de sécurité en raison d'une mauvaise utilisation du fuzzing par ceux-ci - ZDNet.fr

Soyons clair, nos ordinateurs sont des passoires face à ce genre de compétences:

Ce hacker, ex-employé de la NSA , vainqueur une fois de plus du Pwn2Own, ne dévoile pas à Adobe, Microsoft et Apple leurs failles de sécurité en raison, notamment, à cause d'une mauvaise utilisation du "fuzz testing" ou fuzzing par ceux-ci ! - Information trouvée via cette page sur ZDNet.fr

Le fuzzing est [défini sur wikipedia ici!

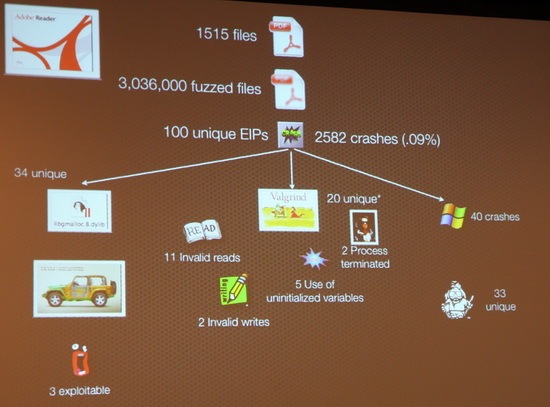

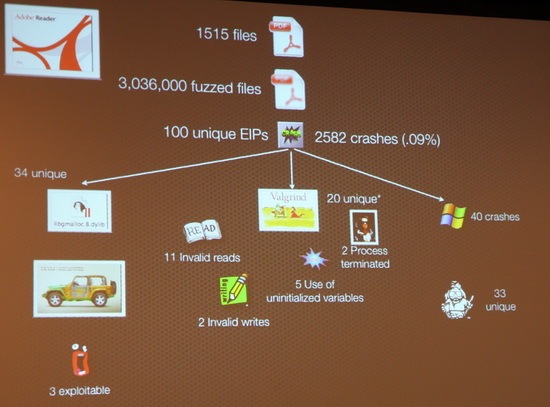

Plus précisément: Après avoir généré, à partir d'environ 1500 fichiers PDF, plus de 3 millions de fichiers PDF "fuzzés" grace à ses propres outils de fuzzing , puis avoir bombardé grâce à eux des outils de lecture de PDF, Charlie Miller a détecté qu'Adobe Acrobate avait obtenu au moins trois fichiers créant des failles exploitables sur Acrobat Reader. De même pour Apple Preview, un autre lecteur PDF mais chez Apple, qui possédait aussi une trentaine de fichiers ainsi "fuzzés" exploitables:

En appliquant cette même recette de fuzzing sur des fichiers PowerPoint il a aussi obtenu de 6 à 30 fichiers créant des failles exploitables sur Microsoft PowerPoint. De même, 10 à 12 fichiers généraient des failles exploitables sur l'outil open Source OpenOffice Impress de la suite Open Office qui est compatible PowerPoint.

Source : SearchSecurity.TechTarget.com.

Ce même Charlie Miller avait montré qu'il était possible d'entrer dans le navigateur du système Apple grâce au Flash player. Précédemment il avait montré une faille dans l'iPhone.

Plus d'infos en anglais à l'InfoSecEvents.net

Pour aller beaucoup plus loin et en savoir plus sur la technique du bombardement aléatoire d'erreurs (fuzzing) afin d'obtenir des failles, voir cette page de l'université du Wisconsin à Madison ou plus généralement ces liens Google sur les universités américaines sur le sujet ou ceux-ci à l'INRIA.

Ce hacker, ex-employé de la NSA , vainqueur une fois de plus du Pwn2Own, ne dévoile pas à Adobe, Microsoft et Apple leurs failles de sécurité en raison, notamment, à cause d'une mauvaise utilisation du "fuzz testing" ou fuzzing par ceux-ci ! - Information trouvée via cette page sur ZDNet.fr

Le fuzzing est [défini sur wikipedia ici!

Plus précisément: Après avoir généré, à partir d'environ 1500 fichiers PDF, plus de 3 millions de fichiers PDF "fuzzés" grace à ses propres outils de fuzzing , puis avoir bombardé grâce à eux des outils de lecture de PDF, Charlie Miller a détecté qu'Adobe Acrobate avait obtenu au moins trois fichiers créant des failles exploitables sur Acrobat Reader. De même pour Apple Preview, un autre lecteur PDF mais chez Apple, qui possédait aussi une trentaine de fichiers ainsi "fuzzés" exploitables:

En appliquant cette même recette de fuzzing sur des fichiers PowerPoint il a aussi obtenu de 6 à 30 fichiers créant des failles exploitables sur Microsoft PowerPoint. De même, 10 à 12 fichiers généraient des failles exploitables sur l'outil open Source OpenOffice Impress de la suite Open Office qui est compatible PowerPoint.

Source : SearchSecurity.TechTarget.com.

Ce même Charlie Miller avait montré qu'il était possible d'entrer dans le navigateur du système Apple grâce au Flash player. Précédemment il avait montré une faille dans l'iPhone.

Plus d'infos en anglais à l'InfoSecEvents.net

Pour aller beaucoup plus loin et en savoir plus sur la technique du bombardement aléatoire d'erreurs (fuzzing) afin d'obtenir des failles, voir cette page de l'université du Wisconsin à Madison ou plus généralement ces liens Google sur les universités américaines sur le sujet ou ceux-ci à l'INRIA.

Libellés : Charlie Miller, fuzzing, hacker, Sécurité

0 Comments:

Enregistrer un commentaire

<< Home